La sécurité des objets connectés

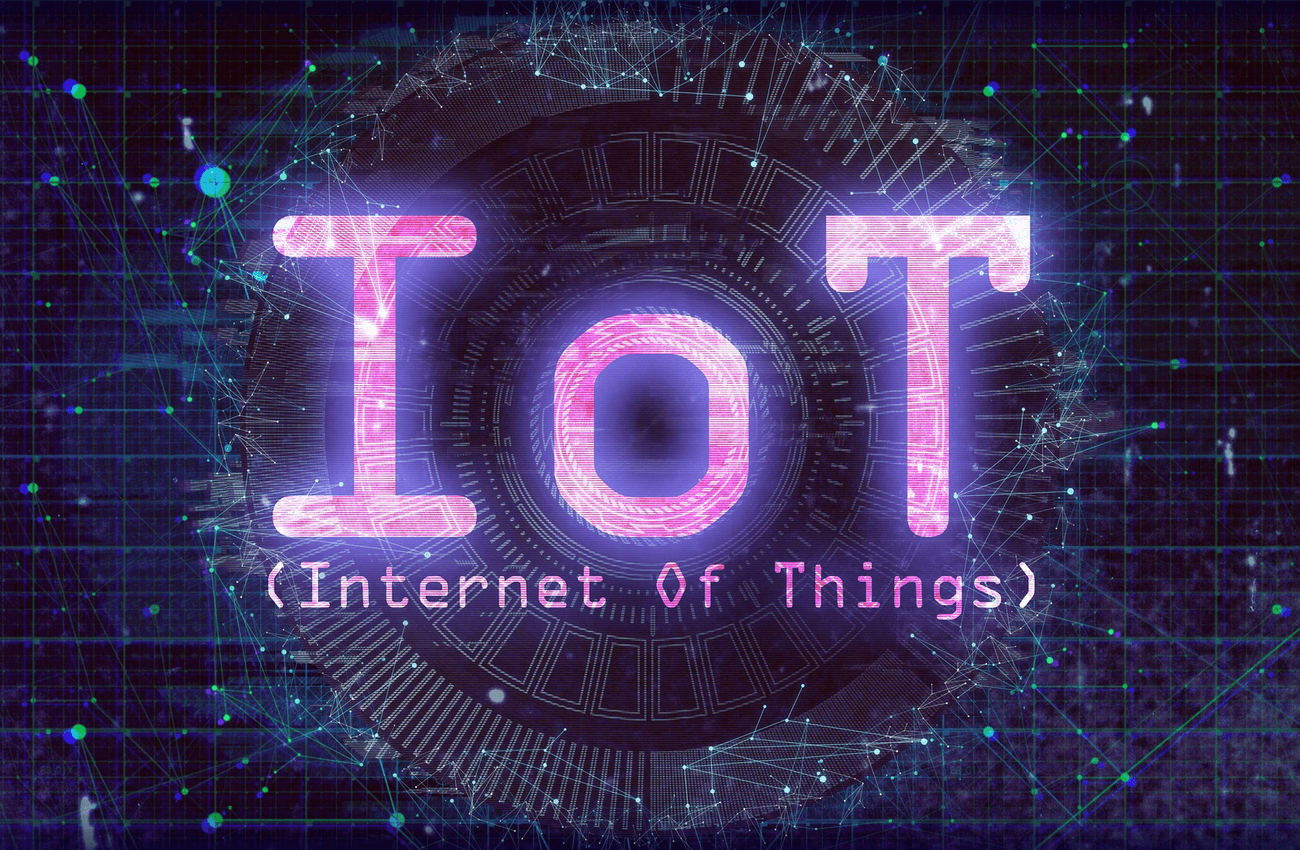

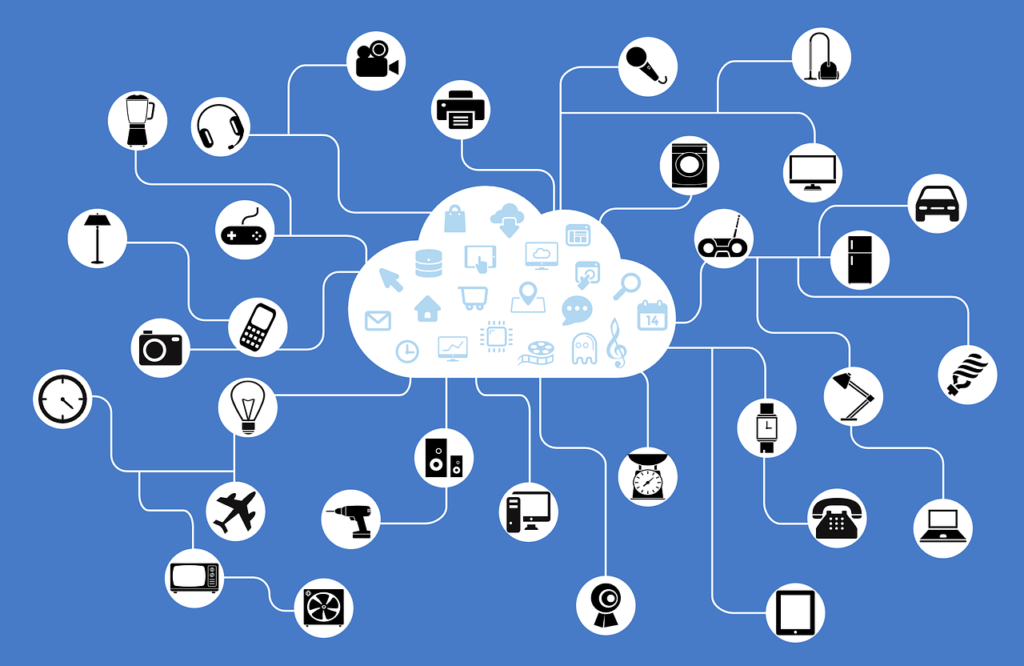

Actuellement, beaucoup de consommateurs se servent d’objets connectés. Mais de quoi s’agit-il réellement ? Un objet connecté est tout simplement un appareil qui permet de capter, stocker, traiter et transmettre des informations. De plus en plus de marques créent de nouveaux produits de ce genre, pour le plus grand bonheur des consommateurs. En effet, les objets connectés facilitent grandement la vie des consommateurs. Mais comment est assurée la sécurité de ces objets connectés ? Que dit la législation là-dessus ? Et comment éviter de se faire pirater par un objet connecté ? Nous répondons à l’ensemble de ces questions, dans cet article ! Vous êtes prêt ? C’est parti !

Les problématiques sécuritaires liées aux objets connectés

Problématique de confiance

À l’heure actuelle, beaucoup de consommateurs possèdent des objets connectés. Que ce soit des enceintes, une balance, une montre ou encore une lampe, les objets connectés ne font que fleurir de jour en jour. Néanmoins, sur toutes les personnes possédant des objets connectés, ce n’est pas moins des deux tiers qui n’ont pas confiance en ces nouvelles technologies.

Si nous prenons l’exemple des montres connectées, il s’agit de l’objet que les Français possèdent le plus. Cette dernière est synchronisée avec votre téléphone. Vous pouvez donc recevoir vos messages, vos notifications ou encore vos appels directement sur votre montre. Plutôt pratique, vous ne trouvez pas ?

Avec ce genre d’objets connectés, le consommateur n’est pas à l’abri que sa montre ou son téléphone se fasse pirater. En d’autres termes, toutes les informations contenues sur la montre peuvent donc être disponibles pour la personne ayant piraté ce dernier.

Si nous prenons maintenant l’exemple de l’enceinte Alexa, produite et vendue par Amazon. Beaucoup de consommateurs se la sont arrachée. Lorsqu’on nous vend l’appareil, le consommateur est ravi : il peut facilement activer sa musique à distance, avoir un nombre de commandes vocales illimitées.

Mais quelques semaines après la sortie de cette fameuse enceinte, beaucoup de polémiques ont eu lieu. Certains employés d’Amazon écoutaient les conversations des consommateurs possédant Alexa.

Il va sans dire que l’entreprise Google espionnait également les consommateurs avec ces enceintes Home Mini. Bien que l’entreprise, tout comme Amazon, ait clairement démenti ces faits, des archives ont été retrouvées.

Notons également qu’à l’heure actuelle il n’y a aucune remontée sur les informations confidentielles entendues par les enceintes Alexa et Home Mini. Cela pose tout de même une réelle question concernant la confiance. Qu’en est-il vraiment ?

Il est difficile pour un consommateur d’avoir une confiance aveugle en les objets connectés. Certains ne se rendent pas compte de ce qui peut se passer. N’avons-nous rien à cacher ? Toutes les données collectées font de nous des matières premières que les grands s’arrachent.

Risques, menaces et vulnérabilités

Les objets connectés possèdent un certain nombre de menaces. En effet, les failles de sécurité des objets connectés sont nombreuses. Il est possible de définir 4 risques et vulnérabilités différents :

- Un potentiel exploitable, mais caché : de nombreux objets connectés permettent simplement de donner la température extérieure ou d’informer le consommateur concernant l’enneigement. Cependant, certains objets permettent aux cybercriminels d’obtenir un certain nombre d’informations sur les consommateurs, sans que l’objet en question ne faille à son objectif de base. Ceci alors que certains objets n’ont pas le droit d’être consultés par qui que ce soit lorsque nous les achetons conformément aux conditions de vente.

- L’accès à un certain nombre de données confidentielles : cela s’adresse surtout aux entreprises. En effet, certaines industries souhaitant être au sommet en termes de technologies n’hésitent pas à y investir beaucoup d’argent. Les cybercriminels les ciblent en priorité pour le vivier d’informations qui y sont produites. Dans un contexte de guerre économique mondiale, les données des entreprises sont un met de choix, très peu sécurisé, voire pas du tout.

- Sabotage : que ce soit pour les entreprises et les consommateurs, il est important de prendre en compte qu’un pirate informatique peut saboter le système informatique. Il lui suffit d’entrer dans les différents objets connectés d’une maison ou d’une entreprise pour agir de manière néfaste. De plus, si une entreprise possède un certain nombre de machines industrielles, le pirate peut tout simplement prendre en otage une chaîne de production et demander une rançon.

- Les botnets : il s’agit d’objets connectés détournés de leur fonction première. Les botnets existent pour faire des attaques DDoS. Cela permet d’envoyer un grand nombre de requêtes à une cible précise. Ainsi, le pirate submerge sa cible et rend ses services inaccessibles.

Bien évidemment, les risques sont divers et multiples. Ils ne sont pas limités à 4 et chaque jour de nouvelles problématiques peuvent apparaître.

Évolution des modes d’attaque

À l’heure actuelle, il existe un certain nombre de nouvelles cyberattaques. Les pirates informatiques essaient du mieux qu’ils peuvent d’attaquer, que ce soit des particuliers ou bien des entreprises. Faisons un petit tour d’horizon de ces nouvelles attaques.

| Le cryptojacking | Avec l’arrivée de la cryptomonnaie, il va sans dire qu’un certain nombre de nouvelles attaques ont fait leur apparition. En effet, après le piratage de compte bancaire, c’est le cryptojacking dont on parlera dorénavant. Cela se nomme également minage de cryptomonnaie malveillant. Les hackers entrent dans l’outil informatique, que ce soit un ordinateur, un smartphone, un serveur ou encore un objet connecté pour exploiter la puissance de calcul et produire de la cryptomonnaie en arrière-plan. Autrement dit, l’utilisateur ne se rend pas compte de la supercherie. Et au vu du nombre d’objets connectés, cela représente une puissance de calcul non négligeable. |

| Les ransomwares, ou encore nommés rançongiciel | Il s’agit juste de bloquer les données d’un consommateur ou d’une entreprise et de les lui rendre lorsque ce dernier aura payé la rançon demandée en cryptomonnaie. |

| L’intrusion dans les objets connectés | Comme nous l’expliquons depuis le début de cet article, un certain nombre de pirates accèdent à vos objets connectés. Encore une fois, que vous soyez une entreprise ou un particulier, cela n’a pas d’importance pour le pirate informatique. En effet, ce dernier souhaite simplement avoir accès à des données auxquelles il n’aurait eu pas accès en temps normal. |

| Les attaques géopolitiques | Ici, ce sont surtout des pays qui en attaquent d’autres par l’informatique. En effet, l’objectif de ce dernier est, uniquement, dans un but de déstabilisation, d’intimidation ou encore dans le cadre d’espionnage industriel. |

| Les scripts intersites | Dans ce cas de figure, le pirate met facilement une injection de script sur une page. Lorsque la cible y accède, cela corrompt son navigateur. |

| Les malwares sur mobile | Eh oui, depuis quelques mois, vous pouvez maintenant avoir un virus sur votre téléphone portable. Il ne vous reste plus qu’à protéger correctement votre smartphone ou tout juste ne pas avoir confiance en ce dernier. |

| Le pishing | vous voyez certainement des pop-up s’ouvrir lorsque vous souhaitez accéder à un site internet. Ces dernières vous proposent en général de cliquer pour récupérer une certaine somme d’argent. Ou encore, cela peut correspondre à un faux mail que vous recevez de votre banque. Quoi qu’il en soit, ce sont essentiellement des attaques pishing pour récupérer vos données. |

| Le spoofing | si vous recevez un mail de vous-même ou d’un de vos proches un peu bizarre, vous avez été attaqué avec du spoofing. Cependant, ne vous laissez pas avoir, même si l’attaque semble crédible. |

Ceci n’est qu’une liste non exhaustive des attaques que nous pouvons voir à l’heure actuelle. En effet, il est également possible de se faire attaquer de manière physique. Prenons comme exemples l’attaque de voiture, l’attaque contre un espace cloud ou encore l’attaque contre des appareils médicaux.

Toutes ces attaques ne sont pas liées aux objets connectés et heureusement ! Néanmoins, cela ne vous empêche pas de faire attention !

Émergence des botnets

Les objets connectés sont de plus en plus propices à l’émergence des botnets. En effet, nous pouvons vous donner l’exemple de Mirai.

Mirai est un botnet crée en 2016. Il avait fait parler de lui à l’époque puisque ce dernier avait fait planter de gros sites et divers services. À l’heure d’aujourd’hui, ce botnet est de nouveau actif, mais pour les objets connectés.

Mais qu’est-ce que réellement un botnet ? Il s’agit tout simplement d’un groupe d’ordinateurs infectés que le pirate peut contrôler à distance. Il s’agit de virus qui sont injectés dans diverses machines informatiques. À l’heure actuelle, certains d’entre eux sont connus et reconnus dans le domaine informatique, comme Zeus, Waledac, Conficker ou encore Kelihos.

Les botnets fonctionnent essentiellement avec les bandes passantes des objets connectés ou des outils informatiques. Cela leur permet donc d’envoyer plusieurs dizaines de milliers d’informations vers un site web. Ce dernier finira donc par crasher.

Le vide juridique concernant la sécurité des objets connectés

De manière juridique, il est difficile de protéger les particuliers ou les entreprises contre les diverses attaques envers les objets connectés. En effet, le droit inclut certaines règles concernant les objets 3.0. Néanmoins, pour les objets 4.0, cela est beaucoup plus compliqué. Un avocat, Alain Bensoussan, exprime également le fait qu’il faudra faire un nouveau droit pour les objets connectés.

Si une personne qui a subi une attaque souhaite contre-attaquer, il est presque impossible aujourd’hui pour que cela se fasse. En effet, il faudrait étudier les dossiers au cas par cas, mais entre les problèmes liés aux données personnelles, les problèmes liés aux failles informatiques ou encore les problèmes liés aux objets en eux-mêmes, rien n’est aussi simple…

Sécurité des objets connectés

Vous rêvez d’avoir un objet connecté ? Et nous n’allons pas vous jeter la pierre ! En effet, beaucoup d’objets font envie et donnent réellement l’impression de nous changer la vie. Néanmoins, avant de vous précipiter sur une montre connectée ou sur une enceinte connectée, pourquoi ne pas se renseigner au préalable sur le vendeur ?

Il ne s’agit pas simplement de regarder le nom de l’entreprise, passer trois minutes sur Wikipedia à étudier les différentes informations à propos de cette dernière. Non, il vaut mieux regarder les avis clients. Est-ce que ces derniers sont contents du produit ou non ? Regardez également, si l’entreprise en question n’a pas été impliquée dans une polémique. Si nous revenons sur l’exemple d’Amazon avec son enceinte Alexa, vous pouvez remarquer que des consommateurs ont été espionnés. Ce n’est pas forcément l’idéal lorsque l’on veut simplement écouter de la musique.

Notons également que vous devez opter pour une entreprise qui est apte à lutter contre les virus informatiques. En effet, si vous subissez une attaque, il faut que le service après-vente auquel vous pouvez vous référer soit en mesure de vous trouver une solution. C’est à l’entreprise vous vendant le produit connecté de vous enlever le virus, mais également de vous assurer la protection nécessaire.

Il est également important de faire appel à un fabricant réputé. En effet, vous aurez moins de risque de vous faire avoir. Les fabricants réputés vous vendront certainement des produits plus chers qu’un autre vendeur lambda. Néanmoins, vous serez certain d’avoir le service après-vente adéquat en cas d’attaque ou de problème lié à votre objet connecté.

Le dernier conseil que nous pouvons vous donner est de faire appel à un vendeur européen et de vérifier que votre produit est aux normes européennes. En effet, comme nous l’avons évoqué, certains pays sont des professionnels dans l’art du piratage. En d’autres termes, pour être sûrs de ne pas se faire avoir aussi bien sur la qualité du produit, que sur la façon dont ce dernier a été fabriqué, il vaut mieux opter pour des produits européens.

Cela fait beaucoup d’informations, mais si vous souhaitez réduire au maximum le nombre de problèmes, ce sont les éléments indispensables que vous devez regarder en choisissant un revendeur ou un fabricant.

Faire toutes les mises à jour

Nous ne le répéterons jamais assez. Mais faire les mises à jour, que ce soit sur vos objets connectés ou votre ordinateur, sont très importantes. En effet, plus vos appareils reliés à Internet sont à jour, moins vous aurez l’occasion de subir des attaques.

Les failles de sécurité sont plus difficiles à surpasser lorsque les appareils en question sont à jour. En effet, les pirates doivent remettre à jour leurs différents virus. De plus, il est plus facile pour ces derniers de pirater un appareil qui n’est pas à jour et qui présente donc, des failles informatiques, qui facilitent le piratage. Vous l’aurez sans doute compris, vérifier que vos appareils connectés sont à jour est une étape clé pour réduire les risques de piratage, de sabotage ou tout simplement d’espionnage.

Pensez à activer le chiffrement des données

Le chiffrement des données ? Vous ne savez pas exactement à quoi, cela correspond ? Pas de panique, nous allons tout vous expliquer.

Le chiffrement des données consiste simplement à protéger des fichiers, des dossiers ou encore des documents par un mot de passe ou une clé secrète. Les personnes n’ayant pas le mot de passe ne pourront donc pas accéder à l’ensemble de ces données.

Sur vos différents appareils connectés lorsque cela est possible, activer le chiffrement des données. Cela vous permettra de mettre en sécurité des informations qui peuvent être sensibles. Ainsi, si un pirate arrive à accéder à vos appareils, il ne pourra pas voir les différents éléments que vous souhaitez lui cacher.

Pensez à vérifier les capteurs

Vos appareils possèdent tous des capteurs. Ces derniers ne doivent pas forcément être actifs lorsque vous vous en servez. En effet, c’est l’un des éléments que vous devrez vérifier à chaque fois que vous utilisez un objet connecté.

Si nous prenons l’exemple du smartphone, lorsque vous l’utilisez, enlever par exemple votre géolocalisation. Bien sûr, tout est relatif ! En effet, si vous vous servez de votre smartphone comme GPS, la géolocalisation est obligatoire. Néanmoins, si vous ne vous servez pas de cette fonctionnalité et que vous envoyez juste un SMS, par exemple, nous vous conseillons d’enlever la géolocalisation de ce dernier.

Sur vos autres objets connectés, il faut agir de la même façon. Cela réduit également les risques qu’un hacker puisse s’introduire dans votre appareil.

Changez vos mots de passe

L’une des erreurs qui revient souvent est de mettre le même mot de passe. En effet, si un pirate trouve votre mot de passe, il se peut qu’il l’utilise de partout, uniquement pour voir si cela fonctionne. Cependant, si vous voulez éviter que cela arrive, nous vous conseillons de mettre des mots de passe différents. Certes, cela sera moins pratique puisque vous devrez en retenir plusieurs. Mais rien ne vous empêche de les écrire sur une feuille et de la ranger quelque part, pour être certain de n’en oublier aucun.

Aussi, nous vous conseillons de mettre des mots de passes difficiles. N’hésitez pas à jouer avec les majuscules, les minuscules, les chiffres ainsi que les caractères spéciaux. Les dates de naissance ou importantes sont également à éviter. Notons également que plus votre mot de passe est compliqué, moins ce dernier pourra être piraté. Pratique, non ?

Toujours éteindre l’objet lorsque vous ne vous en servez pas

Vous avez terminé de vous servir d’un objet ? Pensez à l’éteindre. En effet, il ne faut jamais laisser un objet connecté en veille. Pourquoi ? Tout simplement parce que si votre ordinateur, votre smartphone ou encore votre télé sont en veille, les pirates peuvent accéder à vos données. Pour vous protéger le plus efficacement possible des attaques en ligne, nous vous conseillons donc d’éteindre vos appareils connectés. De la sorte, ils n’auront aucun moyen d’accéder à vos données pendant que vous n’utiliserez pas l’objet en question.

Pensez à la sécurité du réseau

Il est important de noter que le routeur est le premier endroit où un pirate va attaquer. Pour vous protéger, il faudra regarder si votre routeur est à jour et qu’il dispose bien d’un pare-feu. Cela n’empêchera pas forcément un hacker de vous attaquer, mais il aura plus de difficulté.

Et pour les entreprises ?

En conclusion, vous l’aurez certainement compris : les objets connectés sont la nouvelle cible des hackers. En effet, bien que les usages ne soient pas tous les mêmes, les hackers sont motivés par toutes les informations, surtout les plus confidentielles. Que vous soyez un particulier ou une entreprise, vous avez sensiblement les mêmes risques de vous faire pirater. Cela peut arriver à n’importe qui, n’importe quand ! À partir de maintenant, vous avez toutes les cartes en main pour tenter d’assurer au mieux la sécurité de vos objets connectés !